Untitled 47

Untitled 49

Untitled 48

Jouw toegang tot publieke informatie: zo vraag je slim documenten op bij de overheid

Wil je snel en slim overheidsinformatie opvragen? Je ontdekt wat je rechten zijn in Nederland (Woo) en België, hoe je een gericht verzoek opstelt, welke termijnen en kosten gelden en hoe je omgaat met uitzonderingen zoals privacy, veiligheid en bedrijfsgeheimen. Met praktische stappen, valkuilen om te vermijden en alternatieven als open data en ombudsdiensten helpt dit stuk je sneller aan de juiste documenten-ook als een besluit uitblijft of wordt geweigerd.

Definitie en doel

Het recht op informatie betekent dat je toegang mag vragen tot publieke informatie die bij overheden en sommige semi-publieke instellingen aanwezig is. Het gaat om documenten, data en besluiten, zowel via passieve openbaarheid (op jouw verzoek) als via actieve openbaarheid (proactieve publicatie door de overheid). Het doel is transparantie en controle: je kunt beleid volgen, besluiten controleren en meedoen aan debat en participatie. Dit recht versterkt jouw positie als burger of journalist, helpt misbruik en corruptie voorkomen en verbetert de kwaliteit van dienstverlening.

In Nederland en België geldt dit recht breed, maar niet onbeperkt: privacy, veiligheid, opsporing en bedrijfsgeheimen kunnen een grens vormen. Weigeringen moeten goed gemotiveerd zijn en waar mogelijk beperkt blijven, bijvoorbeeld door alleen gevoelige delen te weglakken. Steeds vaker draait dit recht ook om digitale toegankelijkheid en open data, zodat je informatie makkelijk kunt terugvinden, hergebruiken en delen. Het is een afdwingbaar recht, geen gunst.

Reikwijdte: wie valt eronder en waar het niet geldt

Het recht op informatie richt zich vooral op overheden en organisaties met een publieke taak. Denk aan ministeries, provincies, gemeenten, waterschappen, politiediensten en toezichthouders, maar ook aan semi-publieke instellingen zoals uitvoeringsorganisaties of private partijen die een wettelijke taak uitvoeren of substantieel publiek geld ontvangen. In Nederland geldt dit via de Woo, in België via federale en regionale regels voor openbaarheid van bestuur. Je kunt dus bij veel loketten terecht.

Het recht geldt niet onbeperkt: puur private bedrijven zonder publieke taak vallen er meestal buiten, net als persoonlijke werknotities, interne beraadstukken met persoonlijke beleidsopvattingen, informatie die de nationale veiligheid of opsporing schaadt, en bedrijfsgeheimen of persoonsgegevens. Rechtsprekende taken van rechtbanken en sommige parlementaire documenten zijn doorgaans uitgesloten, al kun je vaak wel procedurele of administratieve informatie opvragen.

Kernbegrippen: actieve en passieve openbaarheid

Actieve openbaarheid betekent dat de overheid informatie uit zichzelf publiceert, zonder dat je eerst hoeft te vragen. Denk aan besluitenlijsten, beleidstukken, rapporten en open data op websites en portalen, vaak in doorzoekbare en herbruikbare formaten. Het doel is dat je snel vindt wat je nodig hebt en beleid kunt volgen. Passieve openbaarheid gaat om informatie die je op verzoek krijgt: je dient een concreet verzoek in, je hoeft geen belang te tonen, en het bestuur levert binnen vaste termijnen de stukken of data, eventueel met gevoelige delen weggelakt als die onder een uitzondering vallen.

Beide vormen vullen elkaar aan: actief zorgt voor basistransparantie, passief biedt maatwerk wanneer jouw vraag specifieker is dan wat al openbaar is gemaakt.

Juridisch kader in Nederland en België

Onderstaande vergelijking zet het juridische kader voor het recht op informatie in Nederland en België naast elkaar, met focus op scope, termijnen, uitzonderingen en rechtsmiddelen.

| Aspect | Nederland (Wet open overheid, Woo) | België (federaal) | België (gewesten/gemeenschappen) |

|---|---|---|---|

| Rechtsgrond & reikwijdte | Woo (in werking sinds 2022); geldt voor bestuursorganen van Rijk, provincies, gemeenten, waterschappen, ZBO’s; ook info bij derden voor zover onder verantwoordelijkheid van een bestuursorgaan berust. | Wet van 11 april 1994 betreffende de openbaarheid van bestuur; van toepassing op federale administratieve overheden en bepaalde overheidsbedrijven (voor bestuursdocumenten). | Eigen decreten/ordonnanties per entiteit (o.a. Vlaanderen: Bestuursdecreet 7/12/2018); van toepassing op regionale, gemeenschaps- en lokale besturen. |

| Actieve vs passieve openbaarheid | Passieve toegang op verzoek; gefaseerde plicht tot actieve publicatie van categorieën informatie en stimulans voor open data. | Passieve toegang (inzage, uitleg, kopie); actieve publicatieplicht voor regelgeving, beleidsinformatie en info van algemeen belang. | Passief recht gelijklopend; Vlaanderen kent verregaande actieve publicatie en open data-verplichtingen; andere entiteiten hebben soortgelijke maar eigen regels. |

| Termijnen & kosten | Besluit binnen 4 weken, éénmalig te verlengen met 2 weken; inzage gratis, redelijke kosten voor kopieën; geen specifieke dwangsomregeling bij te late beslissing. | Antwoord binnen 30 dagen, verlengbaar met 15 dagen; kostprijs voor reproductie, inzage doorgaans gratis. | Vlaanderen: 20 dagen + evt. 20 dagen uitstel; Wallonië/Brussel doorgaans 30 dagen + 15 dagen; kosten beperkt tot (digitale) kopieën. |

| Uitzonderingen & afweging | Combinatie van absolute en relatieve uitzonderingen; o.a. veiligheid, opsporing, (vertrouwelijke) bedrijfsinformatie, beleidsvoorbereiding en privacy; bij relatieve gronden belangenafweging vereist. | Uitzonderingen voor privacy, veiligheid, internationale/ economische belangen, vertrouwelijke beleidsvoorbereiding; belangenafweging toegepast waar voorzien. | Gelijkaardige uitzonderingen; voor milieugegevens geldt op basis van Aarhus vaak een zwaardere openbare-belangsafweging. |

| Bezwaar/beroep & ombud | Bezwaar (Awb) bij het bestuursorgaan, daarna beroep bij de bestuursrechter; contactpersoon openbaarheid verplicht; advies mogelijk van het Adviescollege Openbaarheid en Informatiehuishouding; klacht bij Nationale ombudsman als alternatief. | Beroep bij de federale Beroepscommissie (CADA); nadien mogelijk beroep bij de Raad van State; Federale Ombudsman kan tussenkomen bij klachten over bestuur. | Eigen beroepsinstantie per entiteit (bv. Vlaamse Beroepsinstantie/CADA); vervolgens Raad van State mogelijk; regionale/locale ombudsdiensten beschikbaar. |

Conclusie: zowel Nederland als België garanderen toegang tot bestuursinformatie met vergelijkbare uitzonderingen; de Woo kent een strak 4+2-wekenregime en gefaseerde actieve publicatie, terwijl België (met name Vlaanderen) variabele termijnen en eigen, gespecialiseerde beroepsinstanties hanteert.

In Nederland is het recht op informatie vastgelegd in de Wet open overheid (Woo), die de oude Wob vervangt. De Woo stimuleert actieve publicatie door overheden en geeft je recht op toegang tot documenten op verzoek, zonder dat je een belang hoeft aan te tonen. Bestuursorganen moeten binnen strikte termijnen reageren (meestal vier weken, met een korte verlenging mogelijk), en mogen alleen weigeren op specifieke gronden zoals privacy, veiligheid, opsporing of bedrijfsgeheimen; waar kan, hoort alleen het gevoelige deel te worden weggelakt. Je kunt tegen een afwijzing in bezwaar en daarna in beroep.

In België geldt openbaarheid van bestuur op federaal niveau en via aparte regels per gewest en gemeenschap. Je kunt bij zowel federale als regionale en lokale overheden informatie vragen, met termijnen die doorgaans korter zijn dan in Nederland. Ook hier zijn er uitzonderingen en bestaat er een beroepsmogelijkheid bij een onafhankelijke instantie of de rechter. Europees recht en verdragen, zoals over milieuinformatie, versterken dit kader, waardoor je in beide landen een breed, maar niet onbeperkt, recht op toegang tot publieke informatie hebt.

[TIP] Tip: Specificeer exact de gevraagde informatie en het doel van gebruik.

Nederland: wet open overheid (WOO) in het kort

De Woo geeft je recht op toegang tot publieke informatie bij overheden en vervangt de oude Wob. Je mag zonder belang uit te leggen documenten en data opvragen bij ministeries, provincies, gemeenten, waterschappen, politie en toezichthouders. Bestuursorganen moeten binnen vier weken beslissen en kunnen in complexe zaken kort verlengen; afwijzen mag alleen op wettelijke gronden zoals privacy, veiligheid, opsporing en bedrijfsgeheimen, met zoveel mogelijk gedeeltelijke openbaarmaking.

De Woo verplicht ook actieve publicatie van vaste categorieën informatie, bij voorkeur digitaal, doorzoekbaar en herbruikbaar. Een verzoek indienen kan eenvoudig per e-mail of via een loket; leg zo precies mogelijk vast wat je zoekt. Meestal is het kosteloos, kopieën kunnen een kleine vergoeding hebben. Bij weigering kun je bezwaar maken en daarna naar de rechter.

België: openbaarheid van bestuur (federaal en regionaal)

In België kun je publieke informatie opvragen op federaal, regionaal en lokaal niveau. Federaal geldt de wet op de openbaarheid van bestuur, terwijl Vlaanderen, Wallonië en Brussel eigen decreten of ordonnanties hebben met vergelijkbare rechten. Je mag bestuursdocumenten inkijken, een kopie vragen of uitleg krijgen, zonder dat je een belang hoeft te tonen. Termijnen zijn doorgaans kort (rond 30 dagen) met een beperkte verlenging mogelijk.

Weigeren mag alleen op wettelijke gronden, zoals bescherming van privacy, veiligheid, economische belangen of lopende onderzoeken; vaak moet gedeeltelijke toegang worden gegeven. Bij afwijzing kun je in beroep bij een onafhankelijke commissie (zoals CADA of de Vlaamse beroepsinstantie) en uiteindelijk naar de rechter. Steeds meer informatie verschijnt proactief digitaal, wat je zoektocht versnelt.

Zo vraag je informatie op

Begin met scherp bepalen wat je zoekt en bij welke instantie die informatie waarschijnlijk ligt. Check eerst of het al openbaar is via publicatieportalen of open data, dat scheelt tijd. Dien daarna een verzoek in bij het juiste bestuursorgaan, bij voorkeur schriftelijk of via het online loket, en beschrijf zo concreet mogelijk onderwerp, periode, betrokken dossiers en gewenste vorm (bijvoorbeeld een digitale kopie). Je hoeft geen belang te tonen; wel helpt het om trefwoorden en context te geven zodat je verzoek snel kan worden gevonden.

Vraag om een ontvangstbevestiging en noteer de termijnen: in Nederland beslist het bestuur meestal binnen vier weken met een korte verlenging mogelijk, in België is dat doorgaans rond 30 dagen. Soms wordt een derde geraadpleegd, wat de termijn kan beïnvloeden. Houd rekening met beperkte kosten voor kopieën en met mogelijke weglakkingen van gevoelige passages. Krijg je niets of slechts deels? Vraag om een deugdelijke motivering en overweeg bezwaar of beroep. Bewaar alle correspondentie zodat je dossier compleet is.

[TIP] Tip: Vraag specifiek: noem documenten, periode en bestuursorgaan, verwijs naar de Woo.

Stappenplan voor je verzoek

Volg dit stappenplan om doelgericht en volledig een verzoek om informatie in te dienen. Zo vergroot je de kans op een snelle en correcte afhandeling.

- Voorbereiden: bepaal precies welke documenten of data je zoekt en bij welk bestuursorgaan ze berusten; controleer eerst publicatieportalen en open data; noteer relevante trefwoorden, periode en betrokken dossiers of projecten.

- Indienen: formuleer kort en duidelijk wat je wilt (onderwerp, periode, dossiers en gewenste toegangsvorm – bij voorkeur digitaal); dien je verzoek in via het officiële loket of per e-mail; vraag om een ontvangstbevestiging en noteer de wettelijke termijnen.

- Afhandeling en vervolg: reageer snel en bondig op eventuele verzoeken om verduidelijking; vraag bij (gedeeltelijke) weigering om een deugdelijke motivering en beoordeel bezwaar of beroep; bewaar alle correspondentie voor een compleet dossier.

Met deze aanpak werk je gestructureerd en voldoe je aan de formele eisen. Zo houd je grip op termijnen, kosten en eventuele vervolgstappen.

Termijnen, kosten en bezwaar of beroep

In Nederland moet het bestuursorgaan meestal binnen vier weken beslissen op je verzoek, met een korte verlenging mogelijk als de zaak complex is of derden moeten worden geraadpleegd. In België ligt de termijn rond 30 dagen, vaak met een beperkte verlenging. Inzage is in principe gratis; voor papieren kopieën of datadragers kan een kleine kostprijs gelden, terwijl digitale kopieën vaak kosteloos zijn.

Krijg je een (gedeeltelijke) weigering of blijft een besluit uit, vraag dan om een duidelijke motivering. In Nederland kun je binnen zes weken bezwaar maken en daarna beroep instellen bij de rechtbank; in België kun je eerst naar een onafhankelijke beroepsinstantie en vervolgens naar de rechter. Noteer altijd deadlines en bewaar alle correspondentie.

Praktische tips: specifiek formuleren, juiste kanaal en dossiervorming

Formuleer zo specifiek mogelijk: noem onderwerp, periode, betrokken projecten of besluiten, afdelingen en trefwoorden; dat verkleint de zoekslag en voorkomt afwijzing omdat je verzoek te vaag is. Kies het juiste kanaal: gebruik het Woo-loket of het officiële e-loket van de overheid, of stuur je verzoek naar het algemene contactadres met de vermelding “verzoek op grond van de Woo/openbaarheid van bestuur”. Vraag om digitale levering in doorzoekbare, herbruikbare formaten.

Houd je dossiervorming strak – dat is simpelweg alles bij elkaar bewaren: je verzoek, ontvangstbevestiging, vragen om verduidelijking, besluiten, bijlagen, downloadbevestigingen en je eigen aantekeningen over termijnen. Geef elk document een duidelijke bestandsnaam en noteer zaak- of dossiernummers; zo kun je later makkelijk verwijzen en is bezwaar of beroep sneller geregeld.

Uitzonderingen, valkuilen en alternatieven

Niet alle informatie hoeft openbaar te worden gemaakt. Je loopt tegen uitzonderingen aan zoals bescherming van persoonsgegevens (privacy), nationale veiligheid, opsporing en toezicht, economische en financiële belangen, bedrijfsgeheimen, vertrouwelijke broninformatie, internationale betrekkingen en interne beraadstukken met persoonlijke beleidsopvattingen. Vaak hoort de overheid dan toch zoveel mogelijk te geven, bijvoorbeeld door te anonimiseren of alleen gevoelige passages te weglakken, en een duidelijke belangenafweging te maken; bij milieuinformatie is de drempel voor openbaarmaking meestal lager. Veel valkuilen kun je zelf voorkomen: een te brede vraag (“alle communicatie over…”) leidt snel tot vertraging of afwijzing als onredelijk bewerkelijk, en een verkeerde instantie, vage periode of ontbrekende zoektermen kost je tijd.

Reageer snel op verduidelijkingsvragen en bewaak je bezwaar- en beroepstermijnen. Denk ook aan alternatieven: proactieve publicaties, raads- en statenstukken, open-dataportalen, jaarverslagen, auditrapporten, registers met eerdere Woo/Wob-besluiten of informatie via een ombudsdienst leveren vaak direct wat je zoekt. Krijg je een weigering of blijft reactie uit, vraag dan om een concrete weigeringsgrond, een deelbesluit of gefaseerde levering, en overweeg bezwaar of beroep. Met een scherpe vraag, het juiste kanaal en een plan B kom je vrijwel altijd dichter bij de informatie die je nodig hebt.

[TIP] Tip: Vraag specifiek om documenten, periodes en betrokken systemen voor sneller antwoord.

Gronden voor weigering: privacy, veiligheid en bedrijfsgevoelige info

Overheden mogen je verzoek alleen weigeren als een wettelijke uitzondering van toepassing is en goed wordt gemotiveerd. Privacy weegt zwaar: persoonsgegevens van medewerkers, burgers of melders worden vaak weggelakt, tenzij het publieke belang bij openbaarheid zwaarder is; vaak helpt anonimiseren of samenstellen van cijfers. Veiligheid gaat om nationale veiligheid, opsporing en toezicht, maar ook om kwetsbaarheden van systemen of vitale infrastructuur; details die misbruik mogelijk maken blijven dan gesloten.

Bedrijfsgevoelige info dekt bedrijfsgeheimen, offertes en strategieën die de concurrentiepositie schaden, bijvoorbeeld bij aanbestedingen of subsidies. Let op: geheimhoudingsovereenkomsten binden de overheid niet automatisch. Vraag altijd om gedeeltelijke openbaarmaking en een belangenafweging; bij milieuinformatie ligt de drempel voor openbaarheid meestal lager en moet de overheid extra zorgvuldig toetsen.

Bij afwijzing of vertraging: motivering eisen en vervolgstappen

Krijg je een afwijzing of blijft een besluit uit, vraag dan om een volledig gemotiveerd besluit met benoeming van de exacte weigeringsgronden, een belangenafweging en uitleg waarom gedeeltelijke openbaarmaking niet (verder) kan. Vraag zo nodig om een overzicht van de geraadpleegde documenten. Bij vertraging stuur je een rappel met het verzoek om een concrete beslisdatum; volgt er niets, overweeg een ingebrekestelling en beroep wegens niet tijdig beslissen.

Na een (gedeeltelijke) afwijzing maak je in Nederland binnen zes weken bezwaar en kun je daarna naar de rechter; in België ga je eerst in beroep bij de bevoegde commissie en zo nodig naar de rechter. Vraag desnoods om een deelbesluit of gefaseerde levering en versmal je verzoek strategisch. Bewaar alles.

Alternatieven: proactieve publicaties, open data en ombudsdiensten

Voor je een verzoek indient, loont het om alternatieve routes te checken. Veel overheden publiceren proactief: raads- en statenstukken, besluitenlijsten, verordeningen, begrotingen, jaarverslagen, subsidiebesluiten en auditrapporten staan vaak al online. Open data biedt ruwe datasets die je direct kunt downloaden en hergebruiken; via de open-dataportalen van rijk, gewesten en gemeenten vind je statistieken, kaarten en registraties die jouw vraag soms volledig beantwoorden.

Kijk ook in registers met eerder genomen Woo- of openbaarheidbesluiten, want daar vind je vaak exact de documenten die je zoekt. Kom je toch vast te zitten, schakel dan een ombudsdienst in; die kan bemiddelen, knelpunten signaleren en je helpen de juiste ingang te vinden. Zo bespaar je tijd en krijg je sneller bruikbare informatie.

Veelgestelde vragen over recht op informatie

Wat is het belangrijkste om te weten over recht op informatie?

Het recht op informatie geeft iedereen toegang tot overheidsinformatie. Het omvat actieve en passieve openbaarheid, geldt voor bestuursorganen (niet voor privé-organisaties), en rust op de Woo (NL) en federale/regionale openbaarheid (BE).

Hoe begin je het beste met recht op informatie?

Check eerst proactieve publicaties en open data. Bepaal het juiste bestuursorgaan, formuleer specifiek (periode, documenttypen), dien digitaal of schriftelijk in, vraag ontvangstbevestiging. Noteer beslistermijnen, mogelijke verlenging en kopieerkosten; houd opties voor bezwaar en beroep paraat.

Wat zijn veelgemaakte fouten bij recht op informatie?

Te brede of vage verzoeken, verkeerd bestuursorgaan, geen dossiervorming, en geen motivering eisen bij afwijzing. Negeer hersteltermijnen, bezwaar/beroep of bemiddeling niet. Hou rekening met uitzonderingen: privacy, veiligheid, bedrijfsgeheimen; vraag deeltoegang of anonimisering.

Privacy in de praktijk: zo voldoe je aan de AVG met grip op persoonsgegevens, cookies en camera’s

Wil je grip op persoonsgegevens, cookies en camera’s? Deze blog laat in duidelijke taal zien wat privacyrecht en de AVG voor jou betekenen: jouw rechten (zoals inzage en verwijdering), de plichten voor organisaties en hoe je in de praktijk veilig en compliant werkt. Je krijgt concrete stappen voor datalekken, verwerkersovereenkomsten, DPIA’s, marketing en internationale datastromen (SCC’s/DPF), zodat privacy werkbaar en toekomstbestendig wordt.

Wat is privacyrecht

Privacyrecht gaat over de regels die bepalen hoe jouw persoonsgegevens worden gebruikt, zowel online als offline. Persoonsgegevens zijn alle gegevens die je direct of indirect kunnen identificeren, zoals je naam, e-mail, IP-adres of locatie. De basis in Europa is de AVG (Algemene verordening gegevensbescherming), met aanvullende nationale regels zoals de UAVG in Nederland en de Belgische uitvoeringswet. Centrale begrippen zijn verwerking (elke handeling met data), de verantwoordelijke (degene die doelen en middelen bepaalt) en de verwerker (die namens de verantwoordelijke data verwerkt). Het privacyrecht steunt op principes als doelbinding, dataminimalisatie, transparantie, juistheid, beperkte bewaartermijnen en goede beveiliging. Organisaties moeten een geldige rechtsgrond hebben voor elke verwerking, bijvoorbeeld jouw toestemming, de uitvoering van een overeenkomst, een wettelijke plicht, vitale belangen, een taak van algemeen belang of een gerechtvaardigd belang.

Jij hebt daarbij sterke rechten: je mag inzage vragen, fouten laten corrigeren, data laten wissen, verwerking laten beperken, bezwaar maken en je data meenemen. Toezichthouders zoals de Autoriteit Persoonsgegevens en de Gegevensbeschermingsautoriteit zien toe op naleving en kunnen boetes opleggen. In de praktijk raakt dit je bij zaken als cookies en tracking, nieuwsbrieven, cameratoezicht, HR-dossiers en gebruik van cloud-diensten. Het doel is een eerlijk evenwicht: je behoudt controle over je data, terwijl organisaties verantwoord en veilig met informatie omgaan.

Kernbegrippen: persoonsgegevens, verwerking, verantwoordelijke en verwerker

Persoonsgegevens zijn alle gegevens die je direct of indirect kunnen identificeren, zoals je naam, e-mail, IP-adres, kenteken of een klantnummer. Verwerking is elke handeling met die gegevens: verzamelen, opslaan, bekijken, delen, analyseren of verwijderen. De verantwoordelijke is de partij die het doel en de middelen van de verwerking bepaalt, bijvoorbeeld een webshop die je bestelling afhandelt of een school die leerlingdossiers beheert. De verwerker voert de verwerking uit namens de verantwoordelijke, zoals een cloudprovider, mailingdienst of salarisadministrateur.

Tussen beide hoort een verwerkersovereenkomst te liggen met afspraken over beveiliging, geheimhouding en subverwerkers. Dit onderscheid is belangrijk voor jou: je richt privacyverzoeken aan de verantwoordelijke, terwijl de verwerker alleen doet wat is opgedragen en geen eigen doelen mag nastreven met jouw data.

Basisprincipes van de AVG: doelbinding, dataminimalisatie, transparantie en beveiliging

De AVG draait om een paar heldere spelregels. Doelbinding betekent dat een organisatie jouw data alleen gebruikt voor een specifiek, vooraf bepaald doel en niet zomaar voor iets anders. Dataminimalisatie houdt in dat er niet méér gegevens van je worden verzameld dan strikt nodig is voor dat doel. Transparantie vraagt om duidelijke informatie: je hoort te weten welke data van je worden verwerkt, waarom, hoe lang en met wie wordt gedeeld, bijvoorbeeld via een begrijpelijke privacyverklaring.

Beveiliging gaat over passende technische en organisatorische maatregelen om misbruik, verlies of ongeoorloofde toegang te voorkomen. Samen zorgen deze principes ervoor dat je grip houdt op je gegevens en dat organisaties verantwoord en controleerbaar met je privacy omgaan.

Toepassing in Nederland en België: UAVG, Autoriteit persoonsgegevens en Gegevensbeschermingsautoriteit

Onderstaande vergelijking maakt in één oogopslag duidelijk hoe de AVG in Nederland en België wordt aangevuld en gehandhaafd, en wat dit praktisch betekent voor organisaties en betrokkenen.

| Onderwerp | Nederland (UAVG & Autoriteit Persoonsgegevens) | België (Wet 30/07/2018 & Gegevensbeschermingsautoriteit) | Uitleg/impact |

|---|---|---|---|

| Juridisch kader naast de AVG | UAVG (Uitvoeringswet AVG) + sectorale wetgeving (o.a. BSN-regels) | Wet van 30 juli 2018 + sectorale regels (o.a. rijksregister/BIS-nummer) | Beide landen vullen de AVG aan met nationale bepalingen en uitzonderingen die per sector kunnen verschillen. |

| Toezichthouder en proces | Autoriteit Persoonsgegevens (AP): behandelt klachten, doet onderzoek, kan bevelen en boetes opleggen. | Gegevensbeschermingsautoriteit (GBA): Frontline Service (klachten/advies), Inspectiedienst, Geschillenkamer (besluiten/boetes). | Beide werken met de one-stop-shop: bij een hoofdvestiging in NL is vaak de AP lead SA; in BE vaak de GBA. Samenwerking via de EDPB. |

| Leeftijd toestemming kind (online diensten) | 16 jaar | 13 jaar | Websites/apps moeten leeftijdsgrenzen en ouderlijke toestemming daarop afstemmen. |

| Gebruik nationaal identificatienummer | BSN alleen als een wet dat toestaat (o.a. overheid/gezondheidszorg); gebruik in commercie is in principe verboden zonder wettelijke basis. | Rijksregisternummer/BIS-nummer enkel met specifieke wettelijke basis en vaak voorafgaande machtiging; strikt gereguleerd. | Voor beide landen geldt: vermijd gebruik tenzij expliciet toegestaan; vaak extra waarborgen en DPIA vereist. |

| Meldplicht datalekken & DPO-registratie | Datalekken binnen 72 uur melden bij de AP; Functionaris Gegevensbescherming (DPO) aanmelden via AP-formulier. | Datalekken binnen 72 uur melden bij de GBA; DPO registreren bij de GBA via online formulier. | Termijn (72 uur) volgt uit de AVG; portals/procedures verschillen per toezichthouder. |

Belangrijkste inzicht: de AVG geldt in beide landen, maar de UAVG en de Belgische wet leggen eigen accenten (o.a. leeftijd en ID-nummers) en de AP/GBA hanteren elk hun eigen procedures, wat praktische gevolgen heeft voor compliance.

In Nederland geldt de AVG samen met de UAVG, de uitvoeringswet die nationale keuzes vastlegt, zoals regels rond het burgerservicenummer, verwerking van strafrechtelijke gegevens en uitzonderingen voor journalistieke en wetenschappelijke doeleinden. Toezicht ligt bij de Autoriteit Persoonsgegevens, die klachten behandelt, richtsnoeren publiceert en boetes kan opleggen. In België geldt de AVG met een eigen uitvoeringswet, en houdt de Gegevensbeschermingsautoriteit toezicht met vergelijkbare taken: klachtenonderzoek, advies, en sancties.

In beide landen moet je datalekken in principe binnen 72 uur melden, een duidelijk privacybeleid hebben, een register van verwerkingen bijhouden en waar nodig een DPIA uitvoeren. Werk je grensoverschrijdend binnen de EU, dan kan de one-stop-shop-regel betekenen dat één leidende toezichthouder je zaak coördineert, wat procedures eenvoudiger maakt.

[TIP] Tip: Leg doelen vast, verzamel minimaal, verwijder op tijd, documenteer beslissingen.

Jouw rechten als betrokkene

Als betrokkene heb je stevige rechten over je persoonsgegevens. Je mag weten welke gegevens een organisatie van je verwerkt en waarom, en je kunt inzage vragen om dit te controleren. Kloppen gegevens niet, dan kun je rectificatie eisen; zijn ze niet meer nodig of onrechtmatig verwerkt, dan kun je verwijdering vragen. In sommige situaties kun je de verwerking laten beperken of je data laten meenemen naar een andere partij via dataportabiliteit. Je mag altijd bezwaar maken tegen direct marketing en, afhankelijk van de situatie, ook tegen verwerkingen op basis van gerechtvaardigd belang.

Heb je ooit toestemming gegeven, dan mag je die op elk moment intrekken. Bij beslissingen die volledig automatisch tot stand komen, zoals profilering, kun je om menselijke tussenkomst vragen. Je dient je verzoek in bij de organisatie, die meestal binnen een maand moet reageren en je identiteit mag verifiëren. Verzoeken zijn in principe gratis, behalve als ze kennelijk ongegrond of buitensporig zijn. Blijf je ontevreden, dan kun je een klacht indienen bij de Autoriteit Persoonsgegevens of de Gegevensbeschermingsautoriteit.

Overzicht van rechten: inzage, rectificatie, verwijdering, beperking, dataportabiliteit en bezwaar

Je hebt recht op inzage: je mag weten welke gegevens van je worden verwerkt, met welk doel, hoe lang en met wie ze worden gedeeld, en je kunt een kopie krijgen. Kloppen gegevens niet, dan kun je rectificatie eisen. Verwijdering (het recht om vergeten te worden) kun je vragen als gegevens niet meer nodig zijn, onrechtmatig zijn verwerkt of wanneer je toestemming intrekt. Met beperking laat je de verwerking tijdelijk “bevriezen” terwijl een discussie loopt over juistheid of rechtmatigheid.

Dataportabiliteit geeft je een gestructureerde, gangbare en machine-leesbare kopie van je data, eventueel direct doorgestuurd naar een andere partij. Bezwaar kun je maken tegen verwerkingen op basis van gerechtvaardigd belang en altijd tegen direct marketing, inclusief profilering daarvoor.

Verzoek indienen bij een organisatie: termijnen, identificatie en geen reactie

Als je een privacyverzoek indient, moet de organisatie binnen één maand reageren; bij complexiteit mag die termijn met maximaal twee maanden worden verlengd, maar dat moeten ze je binnen de eerste maand laten weten. Ze mogen je identiteit verifiëren, maar alleen op een proportionele manier: stuur geen volledige kopie van je identiteitsbewijs mee, scherm BSN en foto af en deel alleen wat nodig is.

Verzoeken zijn in principe gratis, behalve als ze kennelijk ongegrond of buitensporig zijn. Krijg je geen reactie, stuur dan een korte herinnering en houd bewijs van je verzoek bij (datum, kanaal, inhoud). Blijft reactie uit of word je onterecht afgewezen, dan kun je een klacht indienen bij de Autoriteit Persoonsgegevens of de Gegevensbeschermingsautoriteit, of naar de rechter stappen.

Uitzonderingen en grenzen: journalistieke vrijstelling, wettelijke plicht en gerechtvaardigd belang

Je privacyrechten zijn sterk, maar niet onbeperkt. Bij de journalistieke vrijstelling mogen organisaties gegevens verwerken voor journalistieke, academische of artistieke doeleinden met ruimere marges, zodat vrijheid van meningsuiting en informatiebescherming mogelijk blijft; jouw rechten kunnen dan deels worden ingeperkt, zolang dat noodzakelijk is en met passende waarborgen. Een wettelijke plicht kan maken dat een organisatie je verzoek tot verwijdering of beperking weigert, bijvoorbeeld door fiscale bewaartermijnen of verplichtingen in het arbeidsrecht.

Bij gerechtvaardigd belang mag verwerking als dat noodzakelijk is en jouw belangen niet zwaarder wegen; denk aan fraudepreventie of netwerkbeveiliging. Je kunt hiertegen bezwaar maken, waarna de organisatie moet stoppen tenzij er dwingende, zwaarder wegende redenen zijn. In alle gevallen hoort de organisatie helder uit te leggen waarom een beperking geldt.

[TIP] Tip: Dien verzoeken schriftelijk in; vraag bevestiging en bewaak de éénmaandstermijn.

Verplichtingen voor organisaties

Verwerk je persoonsgegevens, dan moet je voor elke verwerking een rechtsgrond kiezen en het doel duidelijk vastleggen. Je informeert betrokkenen helder via een privacyverklaring. Je houdt een register van verwerkingen bij en sluit verwerkersovereenkomsten met leveranciers die namens je data verwerken. Pas privacy by design en by default toe: verzamel niet meer data dan nodig is en beperk toegang. Zorg voor passende beveiliging (technisch en organisatorisch), test en log, en meld datalekken in principe binnen 72 uur aan de toezichthouder en, waar nodig, aan betrokkenen. Voer een DPIA uit bij hoog risico, zoals grootschalige monitoring of gebruik van bijzondere persoonsgegevens.

Stel een functionaris voor gegevensbescherming aan als je een publieke taak hebt of grootschalig monitort of bijzondere gegevens verwerkt. Respecteer cookieregels en marketingregels: vraag waar nodig vooraf toestemming en bied eenvoudig afmelden. Faciliteer rechtenverzoeken en reageer meestal binnen een maand. Houd bewaartermijnen scherp, verwijder of pseudonimiseer tijdig, en let bij internationale doorgiften op passende waarborgen zoals SCC’s of een adequaatheidsbesluit, bijvoorbeeld het EU-VS Data Privacy Framework.

Rechtsgrondslagen en transparantie (cookies en marketing)

Voor elke verwerking kies je per doel een passende rechtsgrond: toestemming, overeenkomst, wettelijke plicht, vitale belangen, taak van algemeen belang of gerechtvaardigd belang. Leg dit vast en onderbouw je belangenafweging als je op gerechtvaardigd belang steunt, zeker bij marketing. Wees transparant met een duidelijke privacy- en cookieverklaring: leg uit welke data je verzamelt, waarom, hoe lang en met wie je deelt. Voor niet-essentiële cookies en tracking heb je voorafgaande, vrij gegeven en specifieke toestemming nodig; noodzakelijke cookies mag je plaatsen zonder toestemming, maar je informeert wel.

Bij e-mail of sms-marketing heb je meestal toestemming nodig, behalve de bestaande-klant-uitzondering voor soortgelijke producten, mét eenvoudige afmeldmogelijkheid. Gebruik geen vooraf aangevinkte vakjes, dark patterns of onduidelijke keuzes.

Beveiliging en datalekken: maatregelen en meldplicht

Je moet persoonsgegevens beveiligen met passende technische en organisatorische maatregelen, afgestemd op het risico. Denk aan encryptie en pseudonimisering, streng toegangsbeheer (least privilege, MFA), patchmanagement, logging en monitoring, veilige back-ups en regelmatige tests, plus training zodat je team phishing en fouten voorkomt. Een datalek is elke inbreuk op de beveiliging die leidt tot verlies, wijziging of ongeoorloofde toegang of openbaarmaking van persoonsgegevens, ook door een vergissing.

Je meldt een datalek zonder onredelijke vertraging en uiterlijk binnen 72 uur aan de toezichthouder, tenzij het onwaarschijnlijk is dat er risico voor betrokkenen ontstaat. Is het risico hoog, dan informeer je de betrokkenen direct in heldere taal. Documenteer elk incident in een datalekregister, leg met verwerkers duidelijke meldtermijnen vast en oefen je incident-responseplan zodat je snel en zorgvuldig kunt handelen.

Accountability: register van verwerkingen, verwerkersovereenkomsten en DPIA

Accountability betekent dat je kunt aantonen dat je de AVG naleeft. Je houdt daarom een actueel register van verwerkingen bij met per proces het doel, de categorieën persoonsgegevens en betrokkenen, ontvangers, bewaartermijnen, doorgiften buiten de EER en de belangrijkste beveiligingsmaatregelen. Ook als klein bedrijf ontkom je hier vaak niet aan, omdat verwerkingen zelden “incidenteel” zijn. Werk je met leveranciers die namens jou data verwerken, dan leg je dat vast in een verwerkersovereenkomst met afspraken over beveiliging, geheimhouding, subverwerkers, hulp bij rechtenverzoeken en het teruggeven of wissen van data na afloop, plus auditrechten.

Voer een DPIA (gegevensbeschermingseffectbeoordeling) uit bij hoog risico, zoals grootschalige monitoring of bijzondere persoonsgegevens. Documenteer risico’s, kies mitigerende maatregelen en raadpleeg de toezichthouder als het restrisico hoog blijft.

[TIP] Tip: Meld datalekken met risico binnen 72 uur aan Autoriteit Persoonsgegevens.

Actuele thema’s en praktische stappen

Privacy beweegt mee met technologie, dus je aanpak moet dat ook doen. Werk je internationaal of met cloudproviders buiten de EER, dan toets je doorgiften met standaardcontractbepalingen (SCC’s), het EU-VS Data Privacy Framework en een transfer impact assessment om risico’s in kaart te brengen. Gebruik je AI of profilering, bepaal dan het doel, minimaliseer data, voorkom onnodige koppelingen en voer tijdig een DPIA uit bij hoog risico, zeker bij biometrie of gevoelige kenmerken. Cookies en tracking blijven onder een vergrootglas: vraag geldige toestemming, vermijd dark patterns en bied echte keuze.

Praktisch begin je met een datamap van alle verwerkingen, koppel elk proces aan een rechtsgrond, bewaartermijn en verwerker, en pas privacy by design toe in je systemen. Selecteer leveranciers op beveiliging en privacyclausules, test je incident-response en train je team tegen phishing en datalekken. Documenteer keuzes, want accountability is doorslaggevend bij vragen van de toezichthouder. Zo bouw je stap voor stap aan vertrouwen, beperk je risico’s en maak je privacy tot een werkbaar onderdeel van je dagelijkse bedrijfsvoering.

Internationale doorgifte van data: SCC’s en het EU-VS data privacy framework

Stuur je persoonsgegevens buiten de EER, dan heb je een geldige basis nodig. Met SCC’s (standaardcontractbepalingen) leg je afspraken vast met de buitenlandse ontvanger, maar je doet ook een transfer impact assessment: beoordeel lokale wetgeving, mogelijke overheidsinzage en neem zo nodig aanvullende maatregelen zoals end-to-end-encryptie met sleutels die je zelf beheert. Gaat data naar de VS, dan kun je ook steunen op het EU-VS Data Privacy Framework als je leverancier op de officiële DPF-lijst staat.

Check de reikwijdte: exacte entiteit, diensten en datastromen moeten gedekt zijn, inclusief onward transfers naar subverwerkers. Documenteer je keuze, update je contracten en herbeoordeel periodiek of de waarborgen nog effectief zijn. Zo houd je internationale datastromen compliant en beheersbaar.

AI, profilering en biometrie: extra risico’s en regels

AI en profilering raken direct aan je privacy, omdat algoritmes patronen over je gedrag, voorkeuren of kredietwaardigheid afleiden. Profilering is geautomatiseerde verwerking om jou te beoordelen; volledig geautomatiseerde besluiten met juridische of vergelijkbare impact zijn beperkt en vragen extra waarborgen, zoals het recht op menselijke tussenkomst, uitleg en het kunnen betwisten. Je hebt transparantie nodig over doelen, gebruikte gegevens, de logica in hoofdlijnen en gevolgen.

Biometrische gegevens (zoals gezichts- of vingerafdrukherkenning) zijn bijzondere persoonsgegevens: verwerking kan meestal alleen met jouw uitdrukkelijke toestemming of onder een specifieke wettelijke basis, en vergt strikte beveiliging. Voer vrijwel altijd een DPIA uit, minimaliseer data, test op bias en nauwkeurigheid, log beslissingen en houd menselijk toezicht. Gebruik geen dark patterns en vermijd onnodige koppelingen tussen datasets.

Stappenplan voor compliance voor MKB, startups en verenigingen

Begin met een datamap en een register van verwerkingen, koppel per proces het doel, de rechtsgrond, de bewaartermijn en de ontvangers. Schrijf een heldere privacy- en cookieverklaring. Selecteer leveranciers zorgvuldig, sluit verwerkersovereenkomsten en beheer subverwerkers. Pas privacy by design en by default toe: minimaliseer data, beperk toegang op rollen, versleutel, log en test, met goede back-ups. Richt een proces in voor rechtenverzoeken en bewaak de termijnen.

Voer een DPIA uit bij hoog risico (bijzondere gegevens, monitoring, AI of biometrie). Benoem een FG als dat moet; anders wijs een privacy-owner aan. Regel incidentresponse en datalekmelding (binnen 72 uur) en houd een register bij. Check marketingregels, vraag geldige toestemming en bied eenvoudig afmelden. Beoordeel internationale doorgiften (SCC’s, DPF), documenteer keuzes, train je team en plan periodieke audits.

Veelgestelde vragen over privacy recht

Wat is het belangrijkste om te weten over privacy recht?

Privacyrecht draait om bescherming van persoonsgegevens en hun verwerking onder de AVG. Kernbegrippen: verwerkingsverantwoordelijke en verwerker. Basisprincipes: doelbinding, dataminimalisatie, transparantie, beveiliging. In Nederland: UAVG en Autoriteit Persoonsgegevens; in België: Gegevensbeschermingsautoriteit.

Hoe begin je het beste met privacy recht?

Begin met een verwerkingsregister: welke data, doelen, grondslagen, bewaartermijnen en ontvangers. Publiceer transparantie-informatie en cookieverklaring, sluit verwerkersovereenkomsten, tref beveiligingsmaatregelen, datalekprocedure en DPIA waar nodig. Regel verzoekenrechten, termijnen, identificatie en internationale doorgiften.

Wat zijn veelgemaakte fouten bij privacy recht?

Veelgemaakte fouten: te veel gegevens verzamelen, onduidelijke doeleinden, geen passende rechtsgrond of onterecht ‘gerechtvaardigd belang’, ontbrekende informatieplicht en cookies. Geen register, zwakke beveiliging, datalekken niet tijdig melden, geen DPIA, matige verwerkersovereenkomsten, ongeregelde doorgifte.

Bescherm je privacy en pak de regie over je persoonsgegevens zonder in te leveren op gemak

Wil je zeker weten wat precies onder persoonsgegevens valt en hoe je daar slim en veilig mee omgaat? Je ontdekt wat de AVG van je vraagt, welke rechten jij (of je klanten) hebben en wanneer je gegevens wél of niet mag verwerken-met duidelijke voorbeelden rond cookies, apps, camera’s en internationale doorgifte. Plus direct toepasbare stappen zoals dataminimalisatie, bewaartermijnen, encryptie, toegangsbeheer, DPIA’s en strakke verwerkersafspraken, zodat je risico’s verkleint, datalekken voorkomt en vertrouwen opbouwt zonder in te leveren op gemak.

Wat zijn persoonsgegevens

Persoonsgegevens zijn alle gegevens die iets zeggen over jou en waarmee je direct of indirect te identificeren bent. Denk aan duidelijke identifiers zoals je naam, adres, e-mailadres of telefoonnummer, maar ook aan minder zichtbare kenmerken zoals een IP-adres, cookie-ID, klantnummer, kenteken of exacte locatiegegevens. Soms gaat het om combinaties: één gegeven op zichzelf lijkt onschuldig, maar samen met andere gegevens kan het alsnog naar jou herleidbaar zijn. De wet maakt onderscheid tussen gewone persoonsgegevens en bijzondere persoonsgegevens. Die laatste categorie is extra gevoelig en omvat onder meer gegevens over gezondheid, biometrie met het doel iemand uniek te identificeren, genetische gegevens, ras of etnische afkomst, religie of levensovertuiging, politieke opvattingen, seksuele gerichtheid en lidmaatschap van een vakbond.

Ook strafrechtelijke gegevens kennen strikte regels. Alles wat je met deze gegevens doet, heet verwerken: verzamelen, vastleggen, ordenen, bewaren, delen, bekijken of verwijderen. Geanonimiseerde data vallen hier niet onder, omdat ze niet meer naar jou zijn te herleiden; gepseudonimiseerde data wel, omdat je met een sleutel de link kunt herstellen. Gegevens van een bedrijf als rechtspersoon zijn geen persoonsgegevens, maar die van een contactpersoon bij dat bedrijf wél. Het uitgangspunt is simpel: zodra informatie iets over jou zegt en herleidbaar is tot jou als natuurlijke persoon, heb je te maken met persoonsgegevens.

Direct, indirect en bijzondere persoonsgegevens

Directe persoonsgegevens identificeren je meteen, zoals je naam, adres, e-mailadres of je burgerservicenummer. Indirecte persoonsgegevens wijzen niet in één keer naar jou, maar worden herleidbaar zodra je ze combineert of koppelt, bijvoorbeeld een IP-adres, cookie-ID, locatiegegevens of een klantnummer. Ook een pseudoniem valt hieronder, omdat iemand met de sleutel de link naar jou kan herstellen. Bijzondere persoonsgegevens zijn extra gevoelig en krijgen daarom zwaardere bescherming.

Het gaat om gegevens over je gezondheid, ras of etnische afkomst, religie of levensovertuiging, politieke opvattingen, genetische en biometrische gegevens (als die bedoeld zijn om je uniek te identificeren), seksuele gerichtheid en lidmaatschap van een vakbond. Strafrechtelijke gegevens vallen niet onder deze lijst, maar kennen vergelijkbare strenge regels vanwege het risico op misbruik en stigmatisering.

Praktijkvoorbeelden

Als je online iets bestelt, verwerk je naam, afleveradres, e-mail, betaalreferentie en het IP-adres waarmee je bestelde; combineer je dat met bestelgeschiedenis, dan krijg je een profiel van je voorkeuren. Meld je je aan voor een nieuwsbrief, dan kan een trackingpixel meten of je een mail opent en op links klikt. In een fitnessapp koppel je hartslag en slaap aan je account, wat meteen bijzondere persoonsgegevens oplevert.

Een camera bij de ingang legt gezichten en kentekens vast, inclusief datum en tijd. Bij een sollicitatie deel je cv, foto en referenties, terwijl de werkgever notities maakt over het gesprek. Zelfs een winkel met gratis wifi verwerkt MAC-adressen om bezoekersstromen te analyseren, wat indirect naar jou herleidbaar kan zijn.

[TIP] Tip: Alles dat iemand identificeerbaar maakt is een persoonsgegeven; verzamel en deel minimaal.

Regels en verantwoordelijkheden (AVG in Nederland en België)

De AVG bepaalt hoe je persoonsgegevens mag verwerken en wordt in Nederland gehandhaafd door de Autoriteit Persoonsgegevens en in België door de Gegevensbeschermingsautoriteit. Je mag gegevens alleen verwerken met een geldige grondslag, zoals toestemming, uitvoering van een overeenkomst, een wettelijke plicht, vitale belangen, een taak van algemeen belang of een gerechtvaardigd belang na belangenafweging. Ben je verwerkingsverantwoordelijke, dan bepaal je doelen en middelen en zorg je voor transparantie via een duidelijke privacyverklaring. Werk je als verwerker, dan handel je in opdracht en sluit je een verwerkersovereenkomst. Je past dataminimalisatie, doelbinding, bewaartermijnen en passende beveiliging toe, én je werkt volgens privacy by design en by default.

Voor risicovolle verwerkingen voer je een DPIA uit en stel je waar nodig een privacy officer (DPO) aan. Je houdt een verwerkingsregister bij, behandelt verzoeken van betrokkenen over inzage, correctie, verwijdering, beperking, overdraagbaarheid en bezwaar binnen de wettelijke termijnen, en meldt datalekken binnen 72 uur waar nodig aan AP of GBA en soms aan betrokkenen. Internationale doorgifte buiten de EU/EER mag alleen met passende waarborgen, zoals een adequaatheidsbesluit of modelcontracten. Boetes en sancties volgen bij niet-naleving.

Verwerkingsgrondslagen en rechten van betrokkenen

Onder de AVG (in Nederland en België) mag je persoonsgegevens alleen verwerken met een geldige basis, terwijl betrokkenen hun rechten effectief moeten kunnen uitoefenen. Hieronder de kern in het kort.

- Geldige verwerkingsgrondslagen: toestemming (vrij, specifiek, geïnformeerd en intrekbaar), uitvoering van een overeenkomst, wettelijke verplichting, vitale belangen, taak van algemeen belang en gerechtvaardigd belang (na belangenafweging en met duidelijke opt-out waar passend). Kies per doel één passende grondslag, leg die vast en informeer betrokkenen transparant.

- Bijzondere persoonsgegevens zijn in principe verboden om te verwerken. Uitzonderingen gelden alleen onder strikte voorwaarden, zoals uitdrukkelijke toestemming, zorg/arbeidsgeneeskunde, substantiële publieke belangen, wettelijke claims of vitale belangen wanneer toestemming niet mogelijk is. Pas extra waarborgen toe (bijv. minimale toegang, DPIA) en wees extra terughoudend.

- Rechten van betrokkenen: inzage, rectificatie, wissen (recht op vergetelheid), beperking, dataportabiliteit, bezwaar (waaronder altijd tegen direct marketing) en bescherming tegen uitsluitend geautomatiseerde besluitvorming inclusief profilering, met recht op menselijke tussenkomst. Behandel verzoeken kosteloos en tijdig (in principe binnen één maand) via duidelijke contactkanalen.

Koppel ieder verwerkingsdoel aan een heldere grondslag en maak rechten eenvoudig uitoefenbaar. Zo voldoe je aan de AVG en bouw je vertrouwen op.

Rollen, verwerkersovereenkomsten, documentatie en toezicht (AP/GBA)

Als verwerkingsverantwoordelijke bepaal je doelen en middelen, als verwerker voer je uit in opdracht, en als gezamenlijke verantwoordelijken spreek je samen af wie wat doet. Heb je grootschalige monitoring of verwerk je veel bijzondere gegevens, dan stel je een functionaris gegevensbescherming aan die onafhankelijk adviseert en toezicht houdt. Met elke verwerker sluit je een verwerkersovereenkomst met heldere afspraken over doel en duur, beveiliging, subverwerkers, audits, geheimhouding, datalekmeldingen en het wissen of retourneren van gegevens na afloop.

Je documenteert je aanpak met een verwerkingsregister, DPIA’s waar nodig, een privacybeleid, bewaartermijnen en een datalekregister, zodat je aantoonbaar voldoet. De Autoriteit Persoonsgegevens en de Gegevensbeschermingsautoriteit houden toezicht, kunnen onderzoek doen, aanwijzingen geven en boetes opleggen. Je werkt mee aan verzoeken en toont op elk moment accountability.

[TIP] Tip: Verwerk alleen noodzakelijke persoonsgegevens; documenteer grondslag en bewaartermijn.

Zo ga je veilig om met persoonsgegevens

Begin met doelbinding en dataminimalisatie: bepaal duidelijk waarom je gegevens nodig hebt en verzamel alleen wat echt noodzakelijk is. Leg bewaartermijnen vast en verwijder of anonimiseer gegevens zodra je ze niet meer nodig hebt. Beveilig technisch én organisatorisch: versleutel data bij opslag en transport, gebruik sterke wachtwoorden met multifactorauthenticatie (een extra stap bij inloggen), geef medewerkers alleen de minimale rechten die ze nodig hebben, log toegang en wijzigingen, maak versleutelde back-ups en update systemen op tijd. Pseudonimiseer gegevens voor testen en analyses en kies waar mogelijk voor volledige anonimisering.

Werk volgens privacy by design en by default, zodat privacy standaard is ingebouwd in processen en tools. Informeer transparant via een begrijpelijke privacyverklaring en houd je verwerkingen bij in een actueel register. Voer een DPIA uit zodra een verwerking waarschijnlijk hoge risico’s oplevert; dat is een gestructureerde risicoanalyse met mitigerende maatregelen. Deel gegevens met derden alleen met duidelijke afspraken, controleer subverwerkers en zorg voor passende waarborgen bij internationale doorgifte. Train je team, oefen incidentscenario’s en zorg voor een strak datalekproces.

Dataminimalisatie, doelbinding en bewaartermijnen

Dataminimalisatie betekent dat je alleen de gegevens verzamelt die je echt nodig hebt voor je doel, niks “voor het geval dat”. Laat overbodige velden weg, versimpel formulieren en mask gegevens waar volledige detail niet nodig is. Doelbinding vraagt dat je vooraf duidelijk vastlegt waarom je gegevens verwerkt en ze later niet voor een ander, onverenigbaar doel gebruikt; wil je toch uitbreiden, dan heb je een nieuwe grondslag of expliciete toestemming nodig, of je gebruikt geanonimiseerde/geaggregeerde data.

Bewaartermijnen zorgen dat je niet langer bewaart dan noodzakelijk. Koppel elke dataset aan een concrete termijn, respecteer wettelijke plichten (zoals fiscale bewaarplicht, vaak zeven jaar) en automatiseer opschoning via archivering, pseudonimisering of definitief wissen. Zo verklein je risico’s, kosten en privacy-impact, terwijl je aantoonbaar aan de AVG voldoet.

Technieken en maatregelen: encryptie, pseudonimisering en toegangsbeheer

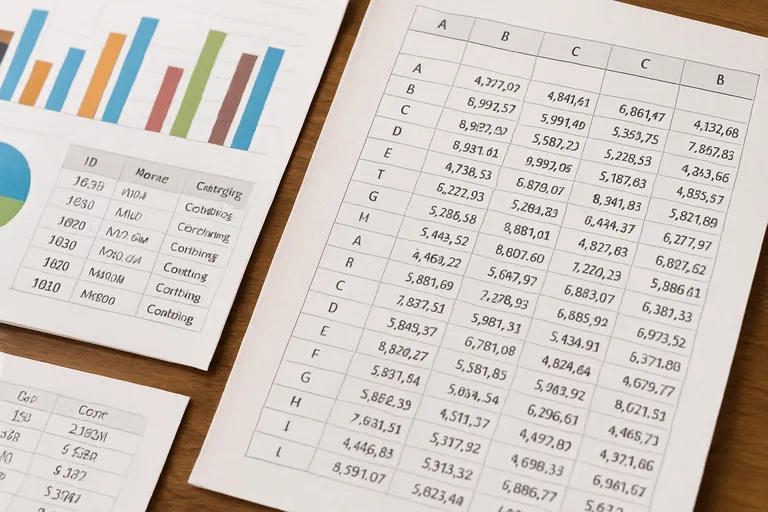

Onderstaande tabel vergelijkt drie kernmaatregelen om veilig met persoonsgegevens om te gaan, met focus op hun werking, praktische inzet en AVG-implicaties.

| Maatregel | Wat het doet | Praktische voorbeelden | AVG/compliance-notities |

|---|---|---|---|

| Encryptie | Maakt data onleesbaar zonder sleutel; toepasbaar in-transit en at-rest. | TLS 1.2/1.3 voor transport; AES-256 op schijven/databases; sleutelbeheer via KMS/HSM, rotatie en beperkte sleuteltoegang. | AVG art. 32 noemt encryptie expliciet; goed sleutelbeheer is cruciaal; sterke versleuteling kan meldplicht aan betrokkenen beperken bij datalek. |

| Pseudonimisering | Vervangt directe identifiers door token/codes; verkleint herleidbaarheid maar blijft persoonsgegevens. | Tokenization met aparte “token vault”; sleutel/tabellen gescheiden; gehashte klant-ID’s voor analyses (zonder terugvertaling). | AVG art. 4(5), 25 en 32; niet gelijk aan anonimisering; sleutel/lookup strikt gescheiden en toegang beperkt; helpt risico’s te verlagen in DPIA. |

| Toegangsbeheer | Beperkt wie wat mag zien/doen; borgt need-to-know via authenticatie en autorisatie. | MFA; RBAC/ABAC; least privilege en just-in-time toegang; logging en periodieke access reviews; scheiding van taken (SoD). | Passende maatregel onder AVG art. 5(1)(f) en 32; aantoonbaarheid via logs/audits; AP/GBA verwachten beleid, periodieke evaluatie en verwerkersafspraken. |

Kerninzicht: combineer encryptie, pseudonimisering en streng toegangsbeheer voor gelaagde beveiliging van persoonsgegevens; documenteer keuzes en beheer (sleutels, rollen, logs) aantoonbaar volgens de AVG.

Encryptie (versleuteling) beschermt gegevens door ze onleesbaar te maken voor onbevoegden; doe dit bij transport met TLS en bij opslag op schijven en in databases, en regel strak sleutelbeheer met rotatie en aparte opslag. Pseudonimisering vervangt directe identificatoren door codes, zodat de link naar jou alleen met een aparte sleutel te herstellen is; behandel die sleutel als hooggevoelig en scheid processen en omgevingen.

Toegangsbeheer draait om het principe van least privilege: je geeft alleen toegang die strikt nodig is, met rollen en rechten, sterke authenticatie met MFA, tijdige intrekking en periodieke reviews. Voeg logging, alertering en scheiding van functies toe. Zo verklein je de impact van incidenten en voldoe je aantoonbaar aan de beveiligingsplicht onder de AVG.

Delen met derden en internationale doorgifte

Delen met derden betekent dat je een andere partij toegang geeft tot persoonsgegevens voor een duidelijk doel, onder strikte afspraken. Werk je met een verwerker, dan sluit je een verwerkersovereenkomst met heldere afspraken over beveiliging, subverwerkers, audits, datalekken en wissen na afloop. Deel alleen wat nodig is, op need-to-know basis. Gaat data buiten de EU/EER, dan heb je passende waarborgen nodig: een adequaatheidsbesluit of standaardcontractbepalingen (SCC’s), en vaak ook een Transfer Impact Assessment met eventuele extra maatregelen, zoals sterke versleuteling waarbij jij de sleutels houdt.

Controleer waar je cloudprovider en supportteams zitten, leg doorgiftes vast in je register, informeer betrokkenen in je privacyverklaring en beoordeel periodiek of doorgiftes en waarborgen nog passend zijn.

[TIP] Tip: Gebruik sterke wachtwoorden, MFA en versleutel alle opgeslagen persoonsgegevens.

Veelgemaakte fouten en wat je beter doet

De meeste AVG-problemen ontstaan al bij de start. Dit zijn de veelgemaakte fouten én wat je in plaats daarvan doet.

- Basis op orde: je verzamelt te veel, doelen zijn vaag, er zijn geen bewaartermijnen en je test met productiedata; rechten zijn te breed, MFA ontbreekt en back-ups zijn onversleuteld; verwerkers due diligence schiet tekort, er is geen verwerkersovereenkomst, subverwerkers zijn onbegrensd en internationale doorgifte mist waarborgen/TIA; documentatie veroudert en verzoeken van betrokkenen blijven liggen. Beter: formuleer strikte doelbinding en dataminimalisatie, leg bewaartermijnen vast met automatische opschoning, gebruik synthetische/gestripte testdata, implementeer RBAC en MFA, versleutel data en back-ups, doe verwerkersdue diligence, sluit verwerkersovereenkomsten (incl. subverwerker-controle), regel SCC’s + Transfer Impact Assessment bij doorgifte, onderhoud je verwerkingsregister/DPIA’s en werk met duidelijke SLA’s en identity-checks voor AVG-verzoeken.

- Cookies en tracking: onduidelijke banners, vooraf aangevinkte vakjes, plaatsen van niet-essentiële cookies vóór toestemming, geen granulariteit of bewijs van toestemming en een verouderd cookiebeleid. Beter: bied transparante, gelaagde keuze per doel en per partner, plaats niet-essentiële cookies pas na opt-in, log en respecteer keuzes (inclusief intrekken), gebruik privacyvriendelijke instellingen (bijv. IP-anonimisering en beperkte retentie), update je cookiebeleid en overweeg een betrouwbare CMP en Consent Mode (correct geconfigureerd) voor compliant metingen.

- Datalekken: signalen worden gemist, containment duurt te lang en meldingen aan AP/GBA of betrokkenen komen te laat of incompleet. Beter: hanteer een getest incident response-plan, train medewerkers om direct te melden, isoleer en log snel, voer een risicobeoordeling uit, meld ernstige lekken binnen 72 uur bij AP (NL) of GBA (BE) en informeer betrokkenen bij hoog risico; documenteer elk incident, evalueer de oorzaken en verbeter structureel (encryptie en pseudonimisering kunnen meldplichten beperken).

Met deze aanpak verklein je risico’s, voldoe je aantoonbaar aan de AVG en behoud je vertrouwen van klanten en toezichthouders. Begin met de grootste risico’s, borg eigenaarschap en blijf monitoren.

Cookies en tracking: transparantie en toestemming

Cookies en trackingtechnieken zoals pixels, SDK’s en device fingerprinting verzamelen gegevens over hoe je een site of app gebruikt. Voor alles wat niet strikt noodzakelijk is voor de werking heb je voorafgaande, vrij gegeven en geïnformeerde toestemming nodig. Geen vooraf aangevinkte vakjes, geen drempels: je biedt een duidelijke keuze met even prominente knoppen om te accepteren of te weigeren, en je laat mensen per doel of categorie kiezen.

Je legt helder uit wat je inzet, door wie en hoe lang, in een actuele cookieverklaring. Toestemming moet net zo makkelijk in te trekken zijn als gegeven, via een blijvend zichtbare voorkeurenknop. Log je toestemmingen, beperk de geldigheidsduur en vraag periodiek opnieuw. Minimaliseer third-party trackers en stel privacyvriendelijke analytics correct in. Zo voorkom je onnodige risico’s en voldoe je aan de regels.

Datalekken: herkennen, beperken en 72-uurs meldplicht

Een datalek is elke beveiligingsincident waarbij persoonsgegevens verloren gaan, onbedoeld worden gewijzigd of toegankelijk zijn voor onbevoegden, bijvoorbeeld door phishing, ransomware, een kwijtgeraakte laptop of een mail naar de verkeerde ontvanger. Herken signalen als vreemde inlogpogingen, ongebruikelijke datastromen, foutmeldingen in logs of versleutelde bestanden. Beperk de schade meteen: isoleer systemen, trek toegangen in, reset wachtwoorden, roteer sleutels, herstel waar nodig vanuit schone back-ups en leg forensische sporen vast.

Beoordeel daarna het risico voor betrokkenen; is het waarschijnlijk dat hun rechten en vrijheden worden geraakt, dan meld je het lek binnen 72 uur na ontdekking bij de toezichthouder (AP in Nederland, GBA in België). Is er een hoog risico, informeer ook de betrokkenen zonder onnodige vertraging. Documenteer elk incident in je datalekregister, ook als je niet hoeft te melden.

Veelgestelde vragen over persoons gegevens

Wat is het belangrijkste om te weten over persoons gegevens?

Persoons gegevens zijn alle informatie die een persoon direct of indirect identificeert. Denk aan naam, kenteken of IP-adres. Bijzondere gegevens (zoals gezondheid) vereisen extra bescherming. AVG-regels bepalen doelen, grondslagen, rechten en beveiliging.

Hoe begin je het beste met persoons gegevens?

Begin met een datainventarisatie en verwerkingsregister. Bepaal doelen en grondslag per verwerking, pas dataminimalisatie en bewaartermijnen toe. Stel beleid, verwerkersovereenkomsten en toegangsbeheer in, train medewerkers, raadpleeg AP/GBA, voer zo nodig een DPIA uit.

Wat zijn veelgemaakte fouten bij persoons gegevens?

Veelgemaakte fouten: overmatige dataverzameling, vage doelen, vergeten bewaartermijnen, onbeveiligde e-mail, zwakke toegangsrechten, cookie-tracking zonder toestemming, geen meldproces voor datalekken, internationale doorgifte zonder waarborgen. Voorkom dit met beleid, documentatie, encryptie en 72-uurs meldplicht.

Van structuur tot herkomst: zo kies je de datacategorieën die je meer inzicht en impact geven

Ontdek hoe je gegevens slim indeelt op structuur, herkomst en doel-van gestructureerd tot ongestructureerd, en van first-party tot open data-zodat je sneller de juiste opslag, tools en analyses kiest. Je leest hoe metadata, AVG-regels, pseudonimisering en anonimisering in de praktijk werken en wanneer je kiest voor batch, realtime of streaming. Met praktische tips voor datakwaliteit, beveiliging en kosten vertaal je data naar inzichten en resultaten die écht verschil maken.

Wat zijn soorten gegevens

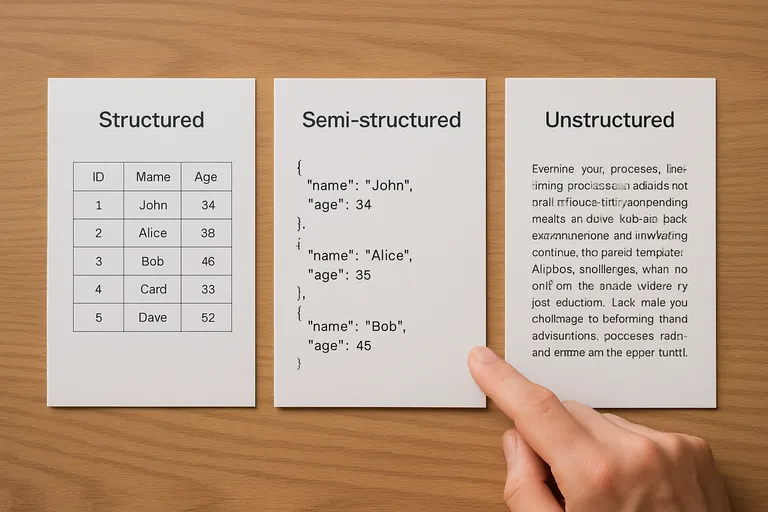

Soorten gegevens beschrijven de verschillende manieren waarop informatie is vormgegeven, opgeslagen en gebruikt. In de basis kijk je naar de structuur: gestructureerde gegevens zitten in vaste kolommen en rijen, zoals een spreadsheet of een SQL-database, waardoor je ze makkelijk kunt doorzoeken en koppelen. Semi-gestructureerde gegevens hebben een flexibel schema, zoals JSON (een tekstformaat met naam-waardeparen) of XML, waardoor je velden kunt toevoegen zonder het hele model om te gooien. Ongestructureerde gegevens hebben geen vast model, denk aan vrije tekst, e-mails, afbeeldingen, audio en video; krachtige zoek- en AI-tools helpen je hier betekenis uit te halen. Daarnaast speelt herkomst en gevoeligheid een rol: persoonsgegevens vragen om extra zorg en beveiliging, terwijl geanonimiseerde of geaggregeerde data minder herleidbaar zijn naar individuen.

Je kunt ook kijken naar datadoel en gebruik: transactionele data registreren gebeurtenissen zoals bestellingen, analytische data sturen analyses en dashboards, kwantitatieve data zijn meetbaar in cijfers en kwalitatieve data vatten meningen of beschrijvingen samen. Metadata – gegevens over je gegevens, zoals bron, tijdstip en formaat – maken alles vindbaar, interpreteerbaar en betrouwbaar. Door je data zo te indelen, kies je sneller de juiste opslag, integratie en analysetools, minimaliseer je risico’s rond privacy en compliance, en haal je meer waarde uit wat je al verzamelt.

Waarom het indelen naar type je helpt

Door gegevens eerst in duidelijke types te verdelen, maak je datawerk concreet en beheersbaar. Het geeft richting aan hoe je verzamelt, bewaart en analyseert.

- Sneller de juiste keuzes: je ziet direct welke tools, opslag en analysemethoden passen per type; je voorkomt misfits doordat gestructureerde data om andere queries en modellen vraagt dan ongestructureerde bestanden.

- Hogere kwaliteit en beheersbaarheid: gericht valideren, standaarden toepassen en duplicaten opsporen; lifecycle management voor retentie en archivering; kosten sturen met hete versus koude opslag.

- Betere compliance en samenwerking: onderscheid tussen persoons-, pseudonieme, anonieme en geaggregeerde data maakt gerichte beveiliging en rechtenbeheer mogelijk en helpt voldoen aan de AVG; teams gebruiken dezelfde taal.

Zo werk je efficiënter én veiliger, met minder verrassingen achteraf. Het resultaat: snellere projecten en betere beslissingen.

Basisbegrippen: data, metadata en datamodellen

Data zijn de ruwe feiten die je verzamelt, zoals getallen, teksten, datums, beelden of metingen. Op zichzelf zeggen ze weinig zonder context. Metadata geven die context: het zijn gegevens over je gegevens, zoals de bron, het tijdstip van vastlegging, het formaat, definities van velden, kwaliteitsscores en wie eigenaar is. Dankzij metadata kun je data terugvinden, juist interpreteren en vertrouwen. Datamodellen beschrijven hoe je data logisch zijn gestructureerd en aan elkaar relateren.

Ze leggen entiteiten, attributen, relaties en regels vast, bijvoorbeeld in een relationeel schema, een documentstructuur of een graafmodel. Een goed datamodel maakt je data consistent, herbruikbaar en performant, ondersteunt validatie en governance en helpt je kiezen tussen schema-on-write (strak vooraf) of schema-on-read (flexibel bij analyse).

[TIP] Tip: Classificeer gegevens: publiek, intern, vertrouwelijk, strikt vertrouwelijk.

Indeling op basis van structuur

Onderstaande vergelijking laat in één oogopslag zien hoe soorten gegevens op basis van structuur verschillen in schema, formaten en manier van opslaan en bevragen – handig om snel de juiste aanpak en tooling te kiezen.

| Soort gegevens | Structuur & schema | Voorbeelden / formaten | Opslag & bevraging |

|---|---|---|---|

| Gestructureerd | Vast schema (kolommen, datatypes), sterke referentiële integriteit; schema-on-write. | Tabellen; SQL-databases; CSV/TSV; spreadsheets. | Relationele databases en datawarehouses; query met SQL (joins, aggregaties, constraints). |

| Semi-gestructureerd | Flexibel/zelfbeschrijvend; variabele velden; schema-on-read mogelijk. | JSON, XML, YAML; log events; key-value records. | Documentstores en data lakes; bevraging met JSONPath/XPath of SQL-on-JSON (bijv. VARIANT/STRUCT-velden). |

| Ongestructureerd | Geen vooraf gedefinieerd schema; betekenis uit inhoud/metadata. | Tekst/PDF, beeld (JPEG/PNG), audio (MP3/WAV), video (MP4), e-mail. | Bestands- of objectopslag; zoeken via full-text search, NLP/OCR, spraak-naar-tekst, embeddings. |

Kernpunten: hoe strikter de structuur, hoe beter traditionele SQL en datakwaliteitscontroles werken; hoe minder structuur, hoe belangrijker metadata, preprocessing en gespecialiseerde zoek/ML-methoden.

Bij de indeling op basis van structuur kijk je naar hoe strikt je gegevens zijn georganiseerd en welk schema je gebruikt. Gestructureerde gegevens volgen een vast model met kolommen en rijen, zoals in een SQL-database of een CSV-bestand, waardoor je met duidelijke definities snel kunt filteren, joinen en rapporteren. Semi-gestructureerde gegevens hebben een flexibel schema: formaten als JSON en XML bevatten tags of sleutel-waardeparen, zodat je nieuwe velden kunt toevoegen zonder het hele model te breken; je gebruikt dan vaak schema’s als JSON Schema en querytools die nested data aankunnen.

Ongestructureerde gegevens hebben geen vooraf gedefinieerde structuur, denk aan tekst, afbeeldingen, audio en video; die maak je doorzoekbaar met indexing, vector search en NLP of computer vision. De gekozen structuur bepaalt waar je data het best opslaat (relationele database, documentstore, data lake), hoe je valideert (schema-on-write of schema-on-read), en welke performance je mag verwachten. Door dit onderscheid bewust te maken, kies je gerichter tooling, beperk je fouten en haal je sneller bruikbare inzichten uit je data.

Gestructureerde gegevens (tabellen, SQL, CSV)

Gestructureerde gegevens volgen een vooraf gedefinieerd schema met kolommen en rijen. Tabellen in relationele databases (via SQL) en vlakke bestanden als CSV passen hierbij. Je definieert datatypes, primaire sleutels, referentiële relaties en validatieregels, waardoor de kwaliteit hoog en queries voorspelbaar zijn. Dankzij indexen en joins kun je snel filteren, groeperen en combineren, ideaal voor rapportages, dashboards en transactionele toepassingen.

CSV werkt goed voor uitwisseling en eenvoudige pipelines, terwijl een SQL-database betere waarborgen biedt voor integriteit (constraints, transacties) en security. Je kunt data normaliseren voor consistentie of denormaliseren voor snelheid, afhankelijk van je gebruik. Door schema-on-write leg je structuur vast bij het laden, wat onderhoud vereenvoudigt, kosten beperkt en samenwerking tussen teams versimpelt.

Semi-gestructureerde gegevens (JSON, XML)

Semi-gestructureerde gegevens combineren een duidelijke hiërarchie met een flexibel schema. In JSON werk je met sleutel-waardeparen en geneste objecten, in XML met tags en attributen; beide beschrijven zichzelf, waardoor je velden kunt toevoegen zonder bestaande data te breken. Dit maakt ze ideaal voor API’s, eventstreams en configuraties. Je queryt ze met JSONPath of varianten van SQL die nested data ondersteunen, en in XML met XPath of XQuery.

Validatie kan met JSON Schema of XML Schema (XSD), zodat je formats en regels afdwingt. Je slaat zulke data vaak op in documentdatabases of een data lake, waar schema-on-read handig is. Let op indexering, versiebeheer en contracten tussen systemen, anders ontstaan performanceproblemen en onduidelijkheid over betekenis en datakwaliteit.

Ongestructureerde gegevens (tekst, beeld, audio, video)

Ongestructureerde gegevens hebben geen vaste kolommen of rijen en variëren van e-mails en PDF’s tot foto’s, geluidsopnames en videobestanden. Omdat een helder schema ontbreekt, haal je betekenis uit de inhoud zelf met technieken als NLP (taalverwerking) voor tekst, OCR (teksterkenning) voor scans, ASR (spraak-naar-tekst) voor audio en computer vision voor beelden en video. Door tags, beschrijvingen en metadata toe te voegen maak je dit materiaal vindbaar en bruikbaar in zoekfuncties en analyses.

Embeddings (vectorvoorstellingen) en vector search helpen je semantisch te zoeken op inhoud, niet alleen op trefwoorden. Je slaat zulke data vaak op in object storage en beheert versies, rechten en retentie via duidelijke policies. Let op privacy, want bestanden kunnen persoonsgegevens bevatten die je moet afschermen of anonimiseren volgens de AVG.

[TIP] Tip: Classificeer gegevens bij binnenkomst: gestructureerd, semi-gestructureerd, ongestructureerd; kies opslag passend.

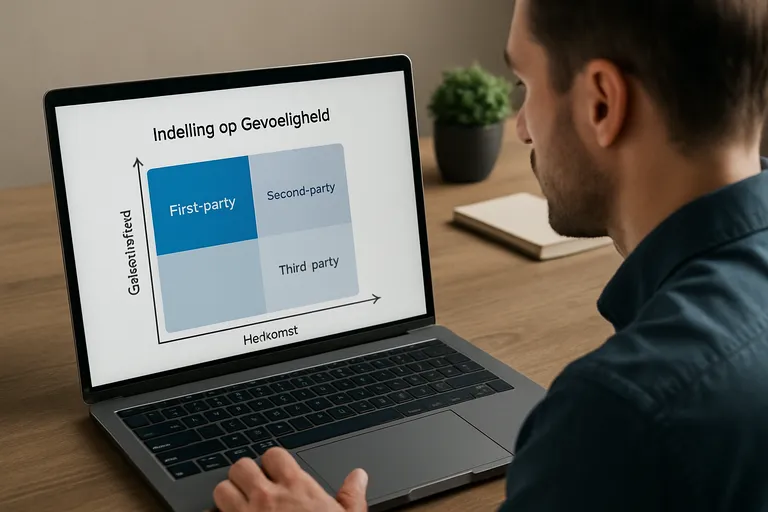

Indeling op basis van herkomst en gevoeligheid

Bij indeling op basis van herkomst kijk je naar waar je data vandaan komen en hoeveel controle je erover hebt. First-party data verzamel je zelf via je website, app of kassa en zijn het meest betrouwbaar. Third-party data koop je of haal je via platforms van anderen en vragen extra controle op kwaliteit en rechten. Open data zijn vrij beschikbaar en handig voor verrijking, maar je checkt altijd bron, licentie en actualiteit. Gevoeligheid gaat over privacy en risico’s. Persoonsgegevens kunnen iemand direct of indirect identificeren en vallen onder de AVG; bijzondere persoonsgegevens, zoals gezondheid of geloof, vragen extra bescherming.

Je kunt data pseudonimiseren door directe identifiers te vervangen door codes, of anonimiseren zodat herleiden niet meer mogelijk is; geaggregeerde data bundel je tot groepsniveaus om risico’s te verlagen. Door data te classificeren in niveaus als publiek, intern, vertrouwelijk of strikt vertrouwelijk bepaal je toegang, encryptie, bewaartermijnen en opslaglocatie. Zo borg je compliance, beperk je schade bij incidenten en werk je efficiënter met duidelijke spelregels.

Persoonsgegevens en bijzondere persoonsgegevens (AVG)

Persoonsgegevens zijn alle gegevens die je direct of indirect naar een persoon kunnen herleiden, zoals naam, e-mailadres, IP-adres of een cookie-ID. Bijzondere persoonsgegevens zijn extra gevoelig, zoals gegevens over gezondheid, ras of etnische afkomst, politieke opvattingen, religie, vakbondslidmaatschap, genetische of biometrische data en iemands seksueel leven of geaardheid. Onder de AVG mag je deze categorie in principe niet verwerken, behalve als een specifieke uitzondering geldt en je extra waarborgen treft.

Voor elke verwerking heb je een geldige grondslag nodig, denk aan toestemming, uitvoering van een overeenkomst, wettelijke plicht of gerechtvaardigd belang. Je past principes toe als dataminimalisatie, doelbinding en opslagbeperking, en je beveiligt met encryptie en toegangsbeheer. Pseudonimisering verlaagt risico’s maar blijft persoonsgegevens; pas bij echte anonimisering valt data buiten de AVG.

Pseudonieme, anonieme en geaggregeerde data

Pseudonieme data maak je door directe identificatoren te vervangen door codes, tokens of gehashte waarden. Je verlaagt het risico, maar het blijft persoonsgegevens onder de AVG, omdat je met een sleutel of combinatie van kenmerken nog kunt terugleiden. Je beheert daarom de verwijzingstabel strikt, gebruikt salts bij hashing en beperkt toegang. Anonieme data kun je redelijkerwijs niet meer naar een persoon herleiden.

Je verwijdert of veralgemeniseert velden, voegt waar nodig ruis toe en checkt of koppeling met externe bronnen geen heridentificatie oplevert. Geaggregeerde data bundel je naar groepen, perioden of regio’s voor analyses en delen met derden. Let op kleine aantallen; pas drempels, k-anonimiteit of afronding toe. Kies de techniek die past bij je doel, documenteer je aanpak en wees eerlijk over rest-risico’s.

First-party, third-party en open data

First-party data verzamel je zelf via je site, app, kassa of klantenservice. Je hebt er de meeste controle over, weet hoe het is verkregen en kunt toestemming, kwaliteit en retentie strak regelen. Third-party data komt van partijen buiten je directe relatie, bijvoorbeeld data brokers of advertentienetwerken; handig voor bereik en verrijking, maar je moet kritisch zijn op herkomst, licenties, toestemming en actualiteit, zeker nu third-party cookies verdwijnen en transparantie belangrijker wordt.

Open data is vrij beschikbaar van overheden en organisaties en is ideaal als referentie of context, mits je licentievoorwaarden respecteert en de bron controleert. Door deze drie soorten bewust te combineren bouw je een betrouwbaar datalandschap, verbeter je analyses en verklein je risico’s rond privacy, compliance en kosten.

[TIP] Tip: Label elk gegevenstype naar herkomst en gevoeligheid; beperk toegang.

Toepassing in de praktijk: kiezen en werken met de juiste soort

Kiezen en werken met de juiste soort gegevens begint bij je doel en vraag. Wil je transacties vastleggen en betrouwbaar rapporteren, dan past gestructureerde data met een duidelijk schema en SQL. Bouw je API’s of verwerk je events met wisselende velden, dan is semi-gestructureerde data handig. Werk je vooral met content zoals teksten, beelden of audio, dan kies je ongestructureerde data met slimme verrijking via tags, extractie en zoektechniek. Check daarna herkomst en gevoeligheid: first-party is meestal het meest betrouwbaar, third-party en open data verrijken, maar vragen extra aandacht voor rechten, licenties en AVG. Kies de tijdsdimensie die past: batch voor periodieke verwerkingen, realtime voor directe feedback, of streaming voor continue datastromen, en stem je opslag daarop af (bijvoorbeeld datawarehouse, documentstore of object storage).

Bewaak kwaliteit met data-validaties, duidelijke definities en monitoring, en leg metadata vast voor herkomst en betekenis. Houd kosten in toom met lifecycle-beleid (hete versus koude opslag), compressie en slimme partitionering. Beveilig met encryptie en toegangsbeheer (rolgebaseerd), en documenteer keuzes zodat teams consistent werken. Door je data bewust te classificeren, maak je snellere keuzes in architectuur en processen, verminder je risico’s en zet je informatie om in resultaten die blijven tellen.

Gebruik en tijdsdimensie: batch, realtime en streaming

Batch betekent dat je data op vaste momenten verwerkt, bijvoorbeeld elk uur of ‘s nachts. Handig als de tijdsdruk laag is en je kosten en complexiteit wilt beperken. Realtime richt zich op directe respons binnen seconden; je gebruikt het voor waarschuwingen, personalisatie of operationele dashboards waar vertraging storend is. Streaming verwerkt een continue stroom records en berekent doorlopend met tijdvensters, zodat je trends en afwijkingen snel ziet zonder te wachten op een batch.

Kies op basis van latentie-eis, datavolume, fouttolerantie en consistentie. Vaak combineer je ze: realtime voor snelle signalen, streaming voor aggregatie en batch voor herberekeningen, archief en gecontroleerde kwaliteitschecks.

Doel van je data: transactioneel VS analytisch; kwalitatief VS kwantitatief

Het doel van je data bepaalt ontwerp en tooling. Transactionele data legt individuele gebeurtenissen vast, zoals orders en betalingen, en vraagt lage latentie, hoge betrouwbaarheid en ACID-transacties in een strak genormaliseerd schema; je optimaliseert voor snelle writes en consistente reads. Analytische data dient voor inzichten, trends en voorspellingen; je transformeert naar een historisch, vaak gedimensioneerd model met aggregaties en denormalisatie voor snelle queries en dashboards.

Kwantitatieve data zijn meetbare cijfers waarmee je telt, vergelijkt en modelleert. Kwalitatieve data omvat beschrijvingen, reviews, interviews en context die je met codering, text mining of AI vertaalt naar thema’s. In de praktijk combineer je ze: transactioneel als bron, analytisch als afnemer, kwantitatief voor statistiek en kwalitatief voor betekenis en verklaring.

Checklist: kwaliteit, compliance en kosten

Begin bij kwaliteit: leg eenduidige definities vast, valideer datatypes, bereiken, unieke sleutels en referenties, meet volledigheid, nauwkeurigheid en actualiteit, en monitor met alerts en data lineage zodat je fouten snel vindt. Voor compliance check je AVG-grondslag, doelbinding en dataminimalisatie, stel bewaartermijnen en verwijderprocessen in, beheer toegang via rollen en least privilege, versleutel in rust en tijdens transport, log verwerkingen en sluit verwerkersovereenkomsten af.

Beoordeel ook risico’s met een DPIA waar nodig. Beheers kosten door storage tiers en lifecycle-beleid te gebruiken (hete, warme en koude opslag), compressie en partitionering toe te passen, onnodige kopieën te schrappen, query’s te optimaliseren en egress en licenties mee te nemen. Documenteer keuzes, eigenaarschap en SLA’s zodat teams consistent en voordelig werken.

Veelgestelde vragen over soorten gegevens

Wat is het belangrijkste om te weten over soorten gegevens?

Soorten gegevens zijn indelingen op structuur, herkomst en gevoeligheid: gestructureerd, semi-gestructureerd, ongestructureerd; first-party, third-party en open; persoonsgegevens en bijzondere persoonsgegevens. Begrippen als data, metadata en datamodellen sturen context, vindbaarheid, governance en toepasbaarheid.

Hoe begin je het beste met soorten gegevens?

Begin met doelbepaling (transactioneel versus analytisch; kwalitatief versus kwantitatief), inventariseer bronnen, classificeer gevoeligheid volgens AVG, leg metadata vast, kies passende opslag/formaten (SQL, CSV, JSON), ontwerp batch of realtime/streaming-processen, borg kwaliteit, compliance en kosten.

Wat zijn veelgemaakte fouten bij soorten gegevens?

Veelvoorkomend: onduidelijke definities, geen datacatalogus of metadata, verkeerde AVG-classificatie (pseudoniem is niet anoniem), alles in één pipeline proppen, schema-evolutie negeren, third-party zonder herkomstcontrole, kwaliteitstests overslaan, kosten en performance onderschatten.

Herleidbaar tot jou: zo bepaal je of informatie persoonsgegevens is

Benieuwd wat nu precies onder persoonsgegevens valt? Deze blog laat zien hoe je met het principe herleidbaarheid snel bepaalt of data jou direct of indirect kan identificeren-van naam en BSN tot IP-adressen, cookies, device-ID’s en foto’s-en wanneer gevoelige categorieën extra bescherming vragen. Je ontdekt ook het verschil tussen pseudonimisering en echte anonimisering, inclusief voorbeelden, grensgevallen en praktische checks om fouten te voorkomen.

Wat zijn persoonsgegevens

Persoonsgegevens zijn alle gegevens die iets zeggen over jou als mens, of die je direct of indirect herkenbaar maken. Volgens de AVG, de Europese privacywet, gaat het om informatie over een geïdentificeerde of identificeerbare natuurlijke persoon. Direct herkenbaar is duidelijk: je naam, adres, e-mailadres, telefoonnummer, klantnummer of burgerservicenummer. Indirect herkenbaar ontstaat zodra losse stukjes samen naar jouw identiteit wijzen, zoals IP-adres, cookie-ID, kenteken, locatiegeschiedenis, device-ID, of een combinatie van leeftijd, postcode en aankoopgedrag. Zelfs een foto, stemopname of biometrische kenmerken vallen hieronder als je daarmee aan jou kunt koppelen. Er zijn ook bijzondere categorieën die extra bescherming nodig hebben, bijvoorbeeld gegevens over gezondheid, ras of etnische afkomst, religie, politieke opvattingen, seksuele gerichtheid, genetische en biometrische data.